La Máquina Enigma

Enigma

Tras la restitución de Polonia, y su ubicación entre la U.R.S.S y Alemania, el gobierno decidió poner una oficina de cifrado de nombre Biuro Szyfrów cuyo objetivo era el de interceptar las transmisiones de radio principalmente, puesto que los mensajes solían ser comunicados en código Morse.

Fácilmente, los criptológos polacos podían descifrar los esquemas criptográficos utilizados, destacando entre estos a Jan Kowaleski, matemático y lingüista, Stefan Mazurkiewicz, Wac law Sierpínski y Stanis law Lésniewski.

En 1926, se nota en los mensajes alemanes un cambio, concluyendo en que se estaba haciendo uso de un procedimiento mecánico para cifrar las comunicaciones del gobierno alemán.

Aproximadamente en 1923 era inventada la máquina Enigma, por Hugo Alexander Koch, holandés, y Arthur Scherbius, de origen alemán. Su aplicación se enfocaba en el cifrado comercial, las comunicaciones industriales y bancarias.

Figura 1. Máquina Enigma

Mientras tanto, en Estados Unidos se usaba la SIGABA, y en Gran Bretaña la TypeX.

Esta máquina se basaba en permutaciones, denominadas involuciones que eran de orden dos, sobre un alfabeto de 26 caracteres del alfabeto latino que no incluían dígitos o signos de puntuación. Debido a que las involuciones eran proporcionales, los procesos de cifrado y descifrado coincidían.

Es decir, cuando texto era aplicado en la máquina, el resultado era texto cifrado y cuando la entrada era texto cifrado, el resultado era texto legible.

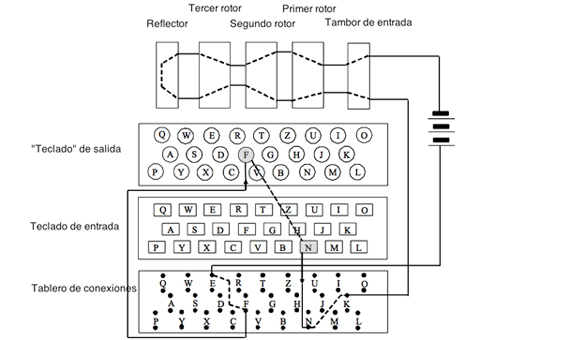

Contaba además con un tablero luminoso con 26 bombillos o focos correspondientes a los caracteres del alfabeto, un elemento donde podían realizarse hasta 13 conexiones para emparejar las letras mediante clavijas denominado "Steckerboard" y un reflector.

Para quienes quisieran comunicarse de esta forma, era necesario tener a las máquinas enigma configurada de la misma forma para poder funcionar este tipo de comunicación. Dicha configuración era la clave de cifrado.

Figura 2. Composición de la máquina Enigma

Para usarse, se tecleaba el texto a ser cifrado y al ser cada tecla pulsada, se iluminaba la letra equivalente correspondiente al cifrado.

De esta forma solo era necesario apuntar las letras que se iban iluminando para obtener el mensaje cifrado.

Funcionamiento

Al pulsar alguna de las letras, el steckerboard recibía la corriente para ir intercambiando internamente las letras entre los rotores hasta llegar al tercero de estos, para finalmente iluminar el reflector y mostrar la letra correspondiente al cifrado.

Los rotores cambiaban de posición normalmente para impedir que al repetirse una letra, esta tomara la misma en cifrado.

Al girar el primer rotor completamente, comenzaba a cambiar de posición el segundo y así consecutivamente ya que se encontraban conectados entre sí. Si se escribía un mensaje largo, lo que significa que los rotores se movieran completamente, estos se ponían en sus posiciones iniciales para seguir el proceso.

Sin embargo, estos giros de rotores podían modificarse, el giro de cada rotor era determinado por muescas encontradas en el disco exterior de cada uno de estos, indicando el momento en que tenían que girar.

Al modificar las muescas, se podía cambiar cada cuantas teclas pulsadas eran necesarias para el giro de los rotores.

Figura 3. Cableado de la Máquina Enigma

Las combinaciones totales posibles eran relevantes, pues cada rotor tenía 26 posiciones, y tomando como base la versión de tres rotores se obtendría un total de 17.576 posiciones iniciales (26 x 26 x 26).

Sin embargo, para la Enigma militar, al ser posible cambiar la posición de los rotores se obtenían alrededor de 105.45 posiciones posibles.

Ejemplo:

Suponiendo una simplificación de la máquina Enigma, se propone un alfabeto de 6 letras con uso de dos rotores.

Se codificará la palabra CAFE:

Al pulsar la primera tecla se realizaran las sustituciones a continuación.

Alfabeto llano A B C D E F

Alfabeto cifrado 1 F C E D B A

Alfabeto cifrado 2 C A D B F E

La letra C ira a la salida del primer rotor en la Figura 4, siendo una E, y la E para el segundo rotor será una F. Resultando en

C = F.

Para la letra A, el rotor girará 1/6 dando como resultado:

Alfabeto llano A B C D E F

Alfabeto cifrado 1 B A D F E C

Alfabeto cifrado 2 C A D B F E

La A será en la salida del primer rotor una B, y la B será para el segundo rotor una A a su vez.

A = A.

Para la letra F, la salida del primero rotor sería una F, y para el segundo rotor una E.

F = E.

Para la letra E, la salida en el primer rotor correspondería a F, y F en el segundo rotor corresponde a la letra E.

E = E.

CAFE = FAEE

Cifrado real

El mensaje presentado a continuación se emitió en septiembre de 1938, se trata de la comunicación cifrada entre el alto mando militar alemán y sus tropas.

Fernschreiben H.F.M.No. 563

+ HRKM 13617 1807 -

AN HEERESGRUPPENKOMMANDO 2= 06 18 24

2109 -1750 - 3 TLE

1TL -172= 01 07 09 (en lápiz; AGI)

HCALN UQKRQ WUQTZ KFXZO MJFOY RHYZW VBXYS IWMMV WBLEB

DMWUW BTVHM RFLKS DCCEX IYPAH RMPZI OVBBR VLNHZ UPOSY EIPWJ

TUGYO SLAOX RHKVC HQOSV DTRBP DJEUK SBBXH TYGVH GFICA CVGUV

OQFAQ WBKXZ JSQJF ZPEVJ RO -

2 TL - 166 - 25 02 05 (en lápiz; YBE)

ZZWTV SYBDO DMVWQ KWJPZ OCZJW XOFWP XWGAR KLRLX TOF

INQWI NRMBS QPTCK LKCQR MTYVG UQODM EIEUT VSQFI MWORP RPLHG

XKMCM PASOM YRORP CVICA HUEAF BZNVR VZWXX MTWOE GIEBS ZZQ

JAPGN FJXDK I -

3TL - 176 - 12 21 14 (en lápiz; LUN)

DHHAO FWQQM BMHTT YFBHK YYXJK IXKDF RTSHB HLUEJ MFLAC

ZRJDL CJZVK HFBYL GFSEW NRSGS KHLFW JKLLZ TFMWD QDQQV JUTJS

VPRDE MUVPM BPBXX USOPG IVHFC ISGPY IYKST VQUIO CAVCW AKEQQ

EFRVM XSLQC FPFTF SPIIU ENLUW O = 1 ABT GEN ST D H NR.

2050/38 G KDOS +

Descifrado (al alemán):

Referencias

Barro Ordovás, A. (2017, marzo). LA CLAVE ENIGMA. History. https://armada.defensa.gob.es/archivo/rgm/2017/02/cap03.pdf

Morales Luna, G.

(2013, 7 mayo). El héroe Alan Turing: Aportaciones de la Criptología a la

victoria aliada en la Segunda Guerra Mundial. Cinvestav-IPN. http://cs.cinvestav.mx/~gmorales/12Enigma/enigma.pdf

Sanahuja, M. J. M. (2008, 18 abril). Estudio y desarrollo de una máquina

enigma-software. Universidad Politécnica de Cartagena. https://repositorio.upct.es/handle/10317/110

Comentarios